3.7.4 Підключення сертифіката до поштового сервера

Безпека електронної пошти та захист персональної інформції дуже важлива в сучасному світі. Використання SSL/TLS сертифікатів для шифрування поштового трафіку забезпечує конфіденційність та захист від перехоплення даних під час передачі електронних листів.

Безпека електронної пошти та захист персональної інформції дуже важлива в сучасному світі. Використання SSL/TLS сертифікатів для шифрування поштового трафіку забезпечує конфіденційність та захист від перехоплення даних під час передачі електронних листів.

Поштові сервери Exim4 та Dovecot є популярними рішеннями для організації поштової інфраструктури на Linux-системах. Exim4 відповідає за відправку та маршрутизацію повідомлень (SMTP), а Dovecot забезпечує доступ до поштових скриньок через протоколи IMAP/POP3.

Важливо: перед внесенням змін до конфігурації обов’язково створіть резервні копії стандартних файлів сертифікатів та конфігурації. Переконайтеся, що у Вас є актуальні файли сертифіката, ланцюжка сертифікатів та приватного ключа.

Попередні умови

Для того щоб налаштувати безпечне з’єднання для Вашого поштового сервера, потрібно замовити сертифікат на поштовий домен mail.Назва_Домену.com та активувати його.

Після активації, перед тим як встановлювати SSL-сертифікат, переконайтеся, що Ви успішно пройшли валідацію сертифіката та маєте наступні файли “на руках”:

- Сертифікат. Надсилається на електронну пошту адміністратора після успішної валідації. Зазвичай має назву

Ваш_домен.crt. - Ланцюжок сертифікатів. Надсилається на електронну пошту адміністратора після успішної валідації. Назва ланцюжків може трохи відрізнятися, зазвичай це:

USERTrust_RSA_Certification_AuthorityабоCA_Bundle. Іноді ланцюжок може прийти у вигляді двох файлів, наприкладSectigo_RSA_Domain_Validation_Secure_Server_CA.crtіUSERTrust_RSA_Certification_Authority.crt. У такому випадку реальний ланцюжок – це зміст цих двох файлів, доданих один до одного, саме в такому порядку. - Секретний (приватний) ключ. Генерується разом з CSR, на етапі замовлення або генерації SSL. Є конфіденційною інформацією, яку суворо заборонено передавати третім особам.

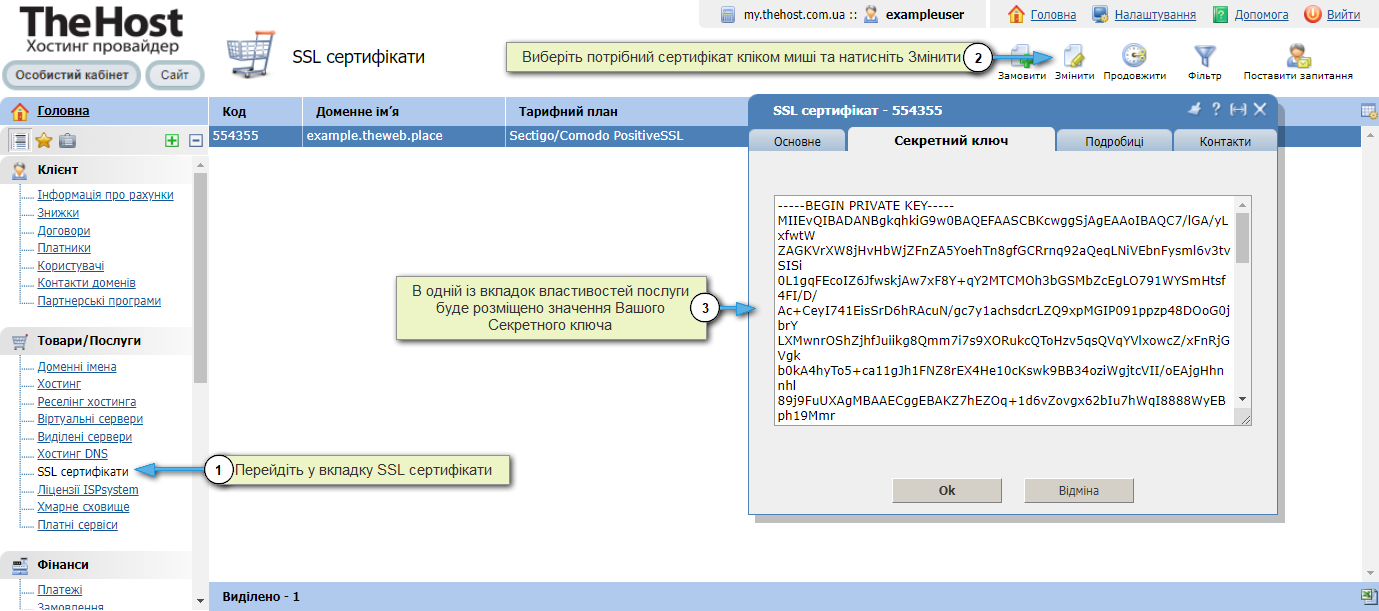

Питання: де знайти секретний (приватний) ключ мого SSL-сертифіката, замовленого у TheHost?

Якщо SSL-сертифікат замовлявся у нас, Ви можете знайти секретний ключ у панелі білінгу, у розділі SSL сертифікати. Виберіть потрібний сертифікат кліком миші та натисніть зверху праворуч Змінити. В одному з розділів спливаючого вікна Ви зможете побачити секретний ключ:

Налаштування SSL/TLS для Exim4

Інформуємо: файли сертифікатів можуть мати інший шлях, перевірити це можете в конфігураційному файлі /etc/exim4/exim4.conf.template.

Шлях до файлів сертифікату міститься в рядках:

tls_certificate = /etc/exim4/ssl/exim.crt

tls_privatekey = /etc/exim4/ssl/exim.key

1. На Вашому сервері перейдіть під користувачем root, в Менеджері файлів перейдіть до каталогу з сертифікатами /etc/exim4/ssl

2. Знайдіть файл сертифіката /etc/exim4/ssl/exim.crt та замініть стандартний вміст на файли Вашого придбаного SSL. Потрібно замінити послідовно спочатку файл сертифікату і відразу файл ланцюжка. Уникайте зайвих пробілів в кінці чи на початку.

Після цього відкрийте файл приватного ключа /etc/exim4/ssl/exim.key й замініть вміст на файл Вашого приватного ключа.

3. Перезавантажте службу Exim4 з панелі керування або по SSH.

- sudo service exim4 restart

Налаштування для Dovecot

Інформуємо: файли сертифікатів можуть мати інший шлях, перевірити це можете в конфігураційному файлі /etc/dovecot/conf.d/10-ssl.conf.

Шлях до файлів сертифікату міститься в рядках:

ssl_cert = /etc/ssl/certs/dovecot.pem

ssl_key = /etc/ssl/private/dovecot.pem

1. Для Dovecot необхідно налаштувати файл сертифіката /etc/ssl/certs/dovecot.pem та приватного ключа /etc/ssl/private/dovecot.pem.

2. Замініть вміст сертифіката у файлі /etc/ssl/certs/dovecot.pem на файли Вашого придбаного SSL. Потрібно замінити послідовно спочатку файл сертифіката і відразу файл ланцюжка. Уникайте зайвих пробілів в кінці чи на початку.

Після цього відкрийте файл приватного ключа /etc/ssl/private/dovecot.pem й замініть вміст на файл Вашого приватного ключа.

3. Перезавантажте службу Dovecot з панелі керування або по SSH.

- sudo service dovecot restart

Перевірка налаштувань

Інформуємо: після налаштування рекомендується перевірити.

- Працездатність відправки листів через SMTP з шифруванням.

- Можливість підключення до IMAP/POP3 через захищене з’єднання.

- Валідність сертифіката за допомогою спеціалізованих інструментів.

Перевірка SSL/TLS з’єднання

- Перевірка сертифіката Exim4 (

SMTP) з підтримкою STARTTLS:

- openssl s_client -connect s1.thehost.com.ua:25 -starttls smtp

Очікувана відповідь повинна містити інформацію про сертифікат та SSL/TLS з’єднання:

CONNECTED(00000003)

depth=2 ...

verify return:1

---

Certificate chain

...

SSL handshake has read ... bytes and written ... bytes

---

New, TLSv1.2, Cipher is ...

- Перевірка сертифіката Dovecot (

IMAP) з підтримкою STARTTLS:

- openssl s_client -connect s1.thehost.com.ua:143 -starttls imap

Очікувана відповідь також повинна містити деталі про SSL/TLS з’єднання:

CONNECTED(00000003)

depth=2 ...

verify return:1

---

Certificate chain

...

SSL handshake has read ... bytes and written ... bytes

---

New, TLSv1.2, Cipher is ...

В обох випадках успішне з’єднання підтвердить, що SSL/TLS працює коректно на поштовому сервері.

Перевірка логів

Логи Exim4 Ви можете переглянути командою по SSH, або за допомогою менеджера файлів.

- tail -n 1000 /var/log/exim4/mainlog

Важливо: через обмеження веб-інтерфейсу менеджера файлів великі лог-файли можуть не відкритися повністю. Рекомендуємо завантажити їх на локальний комп’ютер та переглянути за допомогою текстового редактора.