2.5 Підключення домену до Cloudflare

CloudFlare є однією з провідних платформ для оптимізації та захисту веб-сайтів у світі. Це сервіс, який працює як проміжний шар між вашим веб-сайтом та відвідувачами, забезпечуючи покращену продуктивність, безпеку та надійність. Платформа пропонує широкий спектр рішень, починаючи з прискорення завантаження сторінок за допомогою глобальної мережі доставки контенту (CDN) і закінчуючи потужним захистом від кібератак.

CloudFlare є однією з провідних платформ для оптимізації та захисту веб-сайтів у світі. Це сервіс, який працює як проміжний шар між вашим веб-сайтом та відвідувачами, забезпечуючи покращену продуктивність, безпеку та надійність. Платформа пропонує широкий спектр рішень, починаючи з прискорення завантаження сторінок за допомогою глобальної мережі доставки контенту (CDN) і закінчуючи потужним захистом від кібератак.

Однією з ключових функцій CloudFlare є захист від DDoS-атак, який автоматично блокує шкідливий трафік, дозволяючи вашому сайту залишатися доступним навіть за умов високого рівня загроз. Також CloudFlare надає можливості шифрування з’єднань з використанням HTTPS, контролю доступу через міжмережні екрани (WAF) та інтелектуального керування трафіком. Ці функції роблять CloudFlare незамінним інструментом для власників сайтів, які прагнуть стабільної та безпечної роботи своїх ресурсів.

Важливо: перед початком налаштування потрібно переконатися в наступному.

- Ви маєте доступ до панелі керування доменом у Вашого реєстратора.

- Домен активний та не має обмежень на зміну NS-серверів.

- У Вас є IP-адреса Вашого сервера.

Покрокова інструкція підключення

1. Реєстрація та отримання NS-серверів CloudFlare

Перейдіть на сайт Cloudflare та створіть обліковий запис. Після входу в обліковий запис натисніть + Add ➔ Existing domain та введіть Ваш домен. Виберіть пункт Quick scan for DNS records та дочекайтеся сканування існуючих DNS-записів.

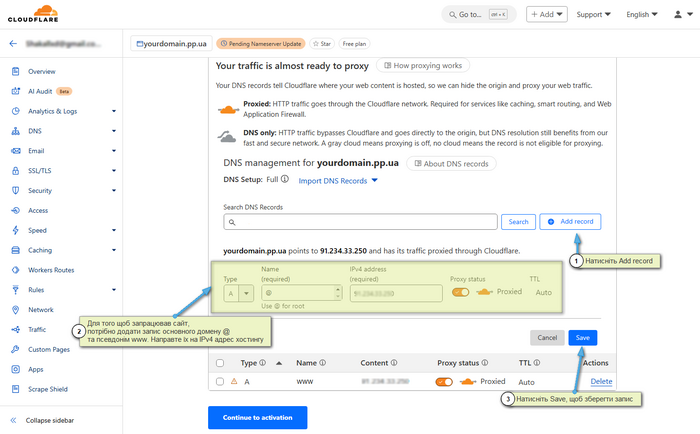

Якщо записи не будуть знайдені, тоді створіть щонайменше два основних записи з типом А, для основного домену @ та для псевдоніма www, направте ці записи на IP-адрес Вашого хостингу.

Додатково: перевірте автоматично імпортовані DNS-записи За необхідності додайте відсутні записи Налаштуйте проксі-статус для кожного запису (помаранчева хмарка - ввімкнено, сіра - вимкнено)

Виберіть тарифний план (можна почати з безкоштовного Free).

2. Зміна NS-серверів у реєстратора

Cloudflare наддасть Вам два NS-сервери, їх потрібно прописати в поточного реєстратора.

Якщо домен зареєстрований в TheHost:

Якщо Ви придбали у нас домен і хочете направити його на CloudFlare, для цього зайдіть в особистий кабінет, перейдіть в розділ Доменні імена, виберіть потрібний домен мишкою та натисніть кнопку Сервери імен. Обов’язково активуйте опцію Змінити NS-сервера домену.

Якщо домен обслуговується в іншого реєстратора:

- Увійдіть в панель керування доменами Вашого реєстратора.

- Знайдіть розділ налаштування NS-серверів.

- Замініть поточні NS-сервери на отримані від CloudFlare.

- Збережіть зміни.

Пам’ятайте: якщо в панелі прописані у Вас будь-які інші NS, то їх потрібно видалити та додати саме надані Вам записи від CloudFlare. Якщо ж Ви встановите частину перших та частину других – то домен почне працювати нестабільно.

3. Налаштування DNS для пошти у панелі CloudFlare

Перейдіть до розділу DNS ➔ Records, натисніть + Add record.

Далі додайте А, TXT та MX-записи для коректної роботи пошти.

Якщо використовується DKIM або DMARC або будь-які інші записи та автопошук їх не знайшов, в такому випадку потрібно ці записи також додати вручну. Приклад налаштувань поштових записів продемонстровано в нашій інструкції.

Для збереження внесеного запису натисніть Save.

Важливо: будьте особливо уважні при налаштуванні DNS-записів, оскільки помилки можуть призвести до недоступності сайту. Рекомендується зробити скріншот або зберегти копію поточних налаштувань перед внесенням змін.

Налаштування SSL-сертифіката

При підключенні домену до Cloudflare створюється два окремих з’єднання: від користувача до CloudFlare та від CloudFlare до Вашого хостингу.

Перше з’єднання автоматично захищається безкоштовним SSL Universal сертифікатом від CloudFlare. Для повного захисту необхідно налаштувати шифрування також і для другого з’єднання.

Важливо розуміти: повний захист можливий тільки при наявності SSL-сертифіката на Вашому хостингу.

Режими шифрування

Який режим шифрування обрати: в більшості випадків для коректної роботи сайту потрібно встановити один з наступних режимів шифрування.

- Режим Full — якщо на хостингі використовується SSL-сертифікат.

- Режим Flexible — якщо на хостингі не використовується SSL-сертифікат.

Докладне порівняння режимів шифрування.

1. Off (Вимкнено):

- Повна відсутність шифрування.

- Не рекомендується для використання.

- Сайт доступний тільки по HTTP.

2. Flexible:

- Шифрування тільки між користувачем та CloudFlare.

- Дані між CloudFlare та хостингом передаються незахищено.

- Підходить як тимчасове рішення.

- Користувачі бачать HTTPS у браузері.

Застереження щодо Flexible режиму:

- Використовуйте тільки тимчасово.

- Існує ризик перехоплення даних.

- Рекомендується якнайшвидше встановити SSL на хостинг.

3. Full:

- Шифрування на обох ділянках з’єднання.

- Потребує SSL-сертифікат на хостингу.

- Середній рівень безпеки.

- Приймає навіть самопідписані сертифікати.

4. Full (Strict):

- Максимальний рівень безпеки.

- Вимагає валідний SSL-сертифікат на хостингу.

- Перевіряє достовірність сертифіката.

- Рекомендований режим при наявності комерційного SSL.

Важливо: якщо на хостингу відсутній SSL-сертифікат, не вмикайте режими Full або Full (Strict). Це призведе до помилок.

- Помилка 525: проблема з SSL-з’єднанням.

- Помилка 526: недійсний SSL-сертифікат.

Додаткові налаштування безпеки

Якщо Ви фіксуєте проблему з доступністю або клієнти скаржаться що не у всіх сайти відкривається, то можете скористатися додатковими налаштуваннями, такими як примусовий редирект трафіка на HTTPS, підтримка мінімальної версії TLS або ж покращена сумісність зі старими браузерами.

- Always Use HTTPS:

- Перейдіть до SSL/TLS ➔ Edge Certificates.

- Увімкніть опцію Always Use HTTPS.

- Забезпечує автоматичне перенаправлення з HTTP на HTTPS.

-

Minimum TLS Version:

- Рекомендується встановити TLS 1.2 або вище.

- Забезпечує сучасні стандарти безпеки.

- Знижує ризик використання вразливих протоколів.

-

Opportunistic Encryption:

- Покращує сумісність з старими браузерами.

- Забезпечує додатковий рівень захисту.

- Рекомендується залишати увімкненим.

Як захистити сайт від DDoS-атаки

Підключення сайту до CloudFlare вже забезпечує базовий захист від DDoS-атак. Платформа приховує IP-адресу Вашого сервера та перенаправляє весь трафік через свої захищені сервери. Це дозволяє блокувати шкідливий трафік ще до того, як він досягне Вашого хостингу.

Кешування контенту також значно знижує навантаження на Ваш хостинг під час атак. Проте для максимального захисту рекомендується налаштувати додаткові параметри безпеки у Вашому обліковому записі Cloudflare.

Важливо знати: безкоштовний тариф CloudFlare допомогає захистити сайт тільки від самих простих атак. Для захисту від складних атак рекомендується розглянути платні тарифні плани.

Режим “I’m Under Attack!”

Режим I’m Under Attack! є одним з найпотужніших інструментів захисту від DDoS-атак у CloudFlare. Коли він активований, система застосовує багаторівневу перевірку до кожного відвідувача.

Важливо: вмикання режиму I’m Under Attack! може призвести до значного підвищення навантаження на хостинг. Оскільки весь трафік з IP-адрес буде проходити через Cloudflare безпосередньо до нашого сервера, така концентрація навантаження не зможе бути ефективно опрацьована на рівні хостингу. Це може негативно вплинути на працездатність вашого сайту.

Увімкнути можете в розділі Security ➔ Settings ➔ Security Level.

-

Початкова перевірка:

- Відвідувач спочатку бачить проміжну сторінку з повідомленням DDoS protection by CloudFlare.

- Система виконує автоматичний аналіз браузера відвідувача.

- Перевірка триває 5-10 секунд.

-

Процес верифікації:

- Аналізується поведінка браузера.

- Перевіряється JavaScript-функціональність.

- Оцінюється швидкість та паттерни запитів.

- Виконується перевірка на наявність ботів.

-

Результати перевірки:

- При успішній перевірці відвідувач отримує доступ до сайту.

- При виявленні підозрілої активності запит блокується.

- Легітимні користувачі отримують тимчасовий доступ (за замовчуванням на 30 хвилин).

Налаштування часу перевірки:

- Параметр Challenge Passage визначає, як довго користувач матиме доступ після успішної перевірки.

- Рекомендовані значення: від 15 до 45 хвилин.

- При сильній атаці можна зменшити до 15 хвилин.

- У спокійний час можна збільшити до кількох годин.

Коли використовувати “I’m Under Attack!”

Рекомендовані сценарії використання:

- Під час активної DDoS-атаки.

- При раптовому збільшенні підозрілого трафіку.

- Коли стандартні заходи захисту не допомагають.

- При масованих спробах перебору паролів.

Важливі застереження:

- Режим може уповільнити доступ легітимних користувачів.

- Не рекомендується використовувати постійно.

- Може впливати на роботу API та зовнішніх сервісів.

- Необхідно вимкнути після завершення атаки.

Альтернативні рівні захисту:

Якщо повний режим I’m Under Attack! занадто агресивний, розгляньте інші рівні безпеки.

-

High:

- Перевіряє тільки підозрілий трафік.

- Показує перевірку відвідувачам з підозрілих IP.

- Менший вплив на легітимних користувачів.

-

Medium:

- Збалансований захист.

- Перевіряє тільки дуже підозрілі запити.

- Підходить для щоденного використання.

-

Low:

- Мінімальні перевірки.

- Блокує тільки підтверджені загрози.

- Для сайтів з низьким ризиком атак.

Налаштування правил брандмауера

Правильно налаштовані правила брандмауера є важливою складовою захисту сайту від атак та небажаного трафіку. Завдяки інструментам CloudFlare, Ви можете створювати гнучкі правила для блокування шкідливих запитів, обмеження доступу до певних ресурсів або дозволу доступу лише довіреним користувачам.

Брандмауер працює як фільтр між Вашим сайтом та відвідувачами, аналізуючи кожен запит. Це дозволяє виявляти та блокувати підозрілі дії, такі як спроби автоматизованого збору даних, підбору паролів або надмірного навантаження сервера. Налаштування правил доступу не тільки допомагає у боротьбі з DDoS-атаками, а й забезпечує додаткову гнучкість для управління трафіком.

Для створення правил доступу:

- Перейдіть до Security ➔ WAF ➔ Custom rules.

- Натисніть Create rule.

- Налаштуйте параметри:

- Rule name: назва правила.

- Field: параметр фільтрації (IP address, Country, User Agent).

- Operator: умова спрацювання.

- Value: значення для фільтрації.

Додаткові можливості правил:

- Блокування за географічною ознакою.

- Фільтрація за User Agent.

- Обмеження швидкості запитів.

- Створення білих списків.

Як очистити кеш

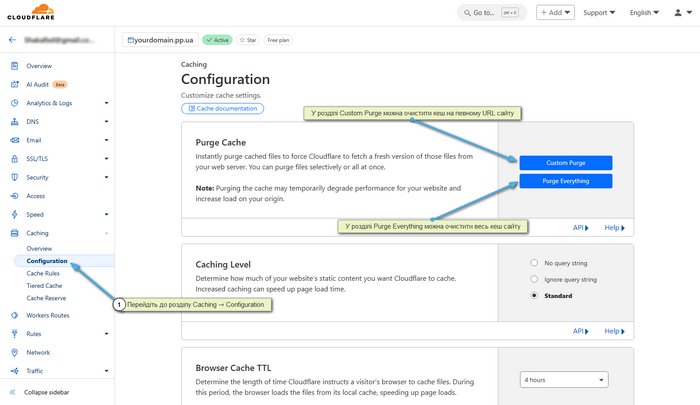

При використанні CloudFlare кешування відбуватиметься за замовчуванням, тому після кожного оновлення на сайті доведеться вручну чистити кеш. Якщо цього не зробити, певний час користувачі будуть бачити контент, який був змінений.

Щоб очистити кеш, перейдіть на вкладку Caching ➔ Configuration. Кнопка Custom Purge очистить кеш будь-якої окремої URL-адреси, кнопка Purge Everything забере весь кеш на серверах Cloudflare, проте повне очищення тимчасово збільшить кількість запитів до сервера і сайт може сповільнитися. Ми радимо вибирати перший варіант.

Щоб уникнути незручностей для користувачів через застарілий контент, рекомендуємо регулярно очищувати кеш при внесенні змін на сайт.

Якщо Ви часто оновлюєте інформацію, розгляньте можливість налаштування автоматичного очищення кешу або зменшення часу життя кешованих даних у налаштуваннях CloudFlare. Це допоможе зберегти баланс між швидкістю завантаження сайту та актуальністю контенту для відвідувачів.