2.5 Подключение домена к Cloudflare

CloudFlare является одной из ведущих платформ для оптимизации и защиты веб-сайтов в мире. Это сервис, который работает как промежуточный слой между Вашим веб-сайтом и посетителями, обеспечивая улучшенную производительность, безопасность и надежность. Платформа предлагает широкий спектр решений, начиная с ускорения загрузки страниц с помощью глобальной сети доставки контента (CDN) и заканчивая мощной защитой от кибератак.

Одной из ключевых функций CloudFlare является защита от DDoS-атак, которая автоматически блокирует вредоносный трафик, позволяя Вашему сайту оставаться доступным даже в условиях высокого уровня угроз. Также CloudFlare предоставляет возможности шифрования соединений с использованием HTTPS, контроля доступа через межсетевые экраны (WAF) и интеллектуального управления трафиком. Эти функции делают CloudFlare незаменимым инструментом для владельцев сайтов, стремящихся к стабильной и безопасной работе своих ресурсов.

Важно: перед началом настройки необходимо убедиться в следующем.

- У Вас есть доступ к панели управления доменом у Вашего регистратора.

- Домен активен и не имеет ограничений на изменение NS-серверов.

- У Вас есть IP-адрес Вашего сервера.

Пошаговая инструкция подключения

1. Регистрация и получение NS-серверов CloudFlare

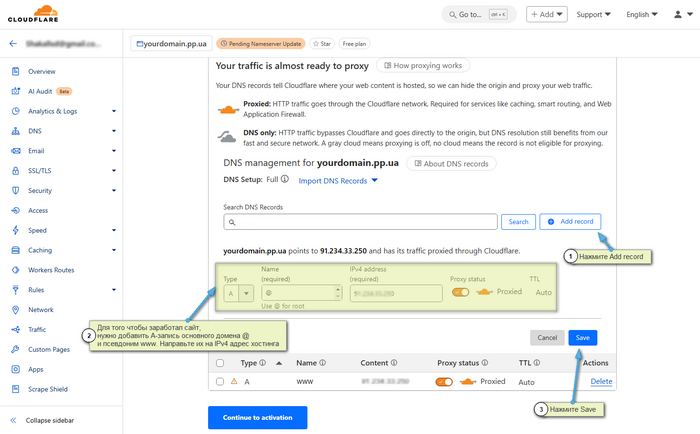

Перейдите на сайт Cloudflare и создайте учетную запись. После входа в учетную запись нажмите + Add ➔ Existing domain и введите Ваш домен. Выберите пункт Quick scan for DNS records и дождитесь сканирования существующих DNS-записей.

Если записи не будут найдены, тогда создайте как минимум две основные записи типа А, для основного домена @ и для псевдонима www, направьте эти записи на IP-адрес Вашего хостинга.

Дополнительно: проверьте автоматически импортированные DNS-записи При необходимости добавьте отсутствующие записи Настройте прокси-статус для каждой записи (оранжевое облако - включено, серое - выключено)

Выберите тарифный план (можно начать с бесплатного Free).

2. Изменение NS-серверов у регистратора

Cloudflare предоставит Вам два NS-сервера, их нужно прописать у текущего регистратора.

[details open Если домен зарегистрирован в TheHost:

Если Вы приобрели у нас домен и хотите направить его на CloudFlare, для этого войдите в личный кабинет, перейдите в раздел Доменные имена, выберите нужный домен мышкой и нажмите кнопку Серверы имен. Обязательно активируйте опцию Изменить NS-сервера домена.

Если домен обслуживается у другого регистратора:

- Войдите в панель управления доменами Вашего регистратора.

- Найдите раздел настройки NS-серверов.

- Замените текущие NS-сервера на полученные от CloudFlare.

- Сохраните изменения.

Помните: если в панели прописаны у Вас какие-либо другие NS, то их нужно удалить и добавить именно предоставленные Вам записи от CloudFlare. Если же Вы установите часть первых и часть вторых – то домен начнет работать нестабильно.

3. Настройка DNS для почты в панели CloudFlare

Перейдите в раздел DNS ➔ Records, нажмите + Add record.

Далее добавьте А, TXT и MX-записи для корректной работы почты.

Если используется DKIM или DMARC или любые другие записи и автопоиск их не нашел, в таком случае нужно эти записи также добавить вручную. Пример настроек почтовых записей продемонстрирован в нашей инструкции.

Для сохранения внесенной записи нажмите Save.

Важно: будьте особенно внимательны при настройке DNS-записей, поскольку ошибки могут привести к недоступности сайта. Рекомендуется сделать скриншот или сохранить копию текущих настроек перед внесением изменений.

Настройка SSL-сертификата

При подключении домена к Cloudflare создается два отдельных соединения: от пользователя к CloudFlare и от CloudFlare к Вашему хостингу.

Первое соединение автоматически защищается бесплатным SSL Universal сертификатом от CloudFlare. Для полной защиты необходимо настроить шифрование также и для второго соединения.

Важно понимать: полная защита возможна только при наличии SSL-сертификата на Вашем хостинге.

Режимы шифрования

Какой режим шифрования выбрать: в большинстве случаев для корректной работы сайта нужно установить один из следующих режимов шифрования.

- Режим Full — если на хостинге используется SSL-сертификат.

- Режим Flexible — если на хостинге не используется SSL-сертификат.

Подробное сравнение режимов шифрования.

1. Off (Выключено):

- Полное отсутствие шифрования.

- Не рекомендуется для использования.

- Сайт доступен только по HTTP.

2. Flexible:

- Шифрование только между пользователем и CloudFlare.

- Данные между CloudFlare и хостингом передаются незащищенно.

- Подходит как временное решение.

- Пользователи видят HTTPS в браузере.

Предостережение относительно Flexible режима:

- Используйте только временно.

- Существует риск перехвата данных.

- Рекомендуется как можно быстрее установить SSL на хостинг.

3. Full:

- Шифрование на обоих участках соединения.

- Требует SSL-сертификат на хостинге.

- Средний уровень безопасности.

- Принимает даже самоподписанные сертификаты.

4. Full (Strict):

- Максимальный уровень безопасности.

- Требует валидный SSL-сертификат на хостинге.

- Проверяет достоверность сертификата.

- Рекомендованный режим при наличии коммерческого SSL.

Важно: если на хостинге отсутствует SSL-сертификат, не включайте режимы Full или Full (Strict). Это приведет к ошибкам.

- Ошибка 525: проблема с SSL-соединением.

- Ошибка 526: недействительный SSL-сертификат.

Дополнительные настройки безопасности

Если Вы фиксируете проблему с доступностью или клиенты жалуются что не у всех сайты открываются, то можете воспользоваться дополнительными настройками, такими как принудительный редирект трафика на HTTPS, поддержка минимальной версии TLS или же улучшенная совместимость со старыми браузерами.

- Always Use HTTPS:

- Перейдите в SSL/TLS ➔ Edge Certificates.

- Включите опцию Always Use HTTPS.

- Обеспечивает автоматическое перенаправление с HTTP на HTTPS.

-

Minimum TLS Version:

- Рекомендуется установить TLS 1.2 или выше.

- Обеспечивает современные стандарты безопасности.

- Снижает риск использования уязвимых протоколов.

-

Opportunistic Encryption:

- Улучшает совместимость со старыми браузерами.

- Обеспечивает дополнительный уровень защиты.

- Рекомендуется оставлять включенным.

Как защитить сайт от DDoS-атаки

Подключение сайта к CloudFlare уже обеспечивает базовую защиту от DDoS-атак. Платформа скрывает IP-адрес Вашего сервера и перенаправляет весь трафик через свои защищенные серверы. Это позволяет блокировать вредоносный трафик еще до того, как он достигнет Вашего хостинга.

Кэширование контента также значительно снижает нагрузку на Ваш хостинг во время атак. Однако для максимальной защиты рекомендуется настроить дополнительные параметры безопасности в Вашей учетной записи Cloudflare.

Важно знать: бесплатный тариф CloudFlare помогает защитить сайт только от самых простых атак. Для защиты от сложных атак рекомендуется рассмотреть платные тарифные планы.

Режим “I’m Under Attack!”

Режим I’m Under Attack! является одним из самых мощных инструментов защиты от DDoS-атак в CloudFlare. Когда он активирован, система применяет многоуровневую проверку к каждому посетителю.

Важно: включение режима I’m Under Attack! может привести к значительному повышению нагрузки на хостинг. Поскольку весь трафик с IP-адресов будет проходить через Cloudflare непосредственно к нашему серверу, такая концентрация нагрузки не сможет быть эффективно проработана на уровне хостинга. Это может оказать негативное влияние на работоспособность вашего сайта.

Включить можете в разделе Security ➔ Settings ➔ Security Level.

-

Начальная проверка:

- Посетитель сначала видит промежуточную страницу с сообщением DDoS protection by CloudFlare.

- Система выполняет автоматический анализ браузера посетителя.

- Проверка длится 5-10 секунд.

-

Процесс верификации:

- Анализируется поведение браузера.

- Проверяется JavaScript-функциональность.

- Оцениваются скорость и паттерны запросов.

- Выполняется проверка на наличие ботов.

-

Результаты проверки:

- При успешной проверке посетитель получает доступ к сайту.

- При обнаружении подозрительной активности запрос блокируется.

- Легитимные пользователи получают временный доступ (по умолчанию на 30 минут).

Настройка времени проверки:

- Параметр Challenge Passage определяет, как долго пользователь будет иметь доступ после успешной проверки.

- Рекомендуемые значения: от 15 до 45 минут.

- При сильной атаке можно уменьшить до 15 минут.

- В спокойное время можно увеличить до нескольких часов.

Когда использовать “I’m Under Attack!”

Рекомендуемые сценарии использования:

- Во время активной DDoS-атаки.

- При внезапном увеличении подозрительного трафика.

- Когда стандартные меры защиты не помогают.

- При массированных попытках подбора паролей.

Важные предостережения:

- Режим может замедлить доступ легитимных пользователей.

- Не рекомендуется использовать постоянно.

- Может влиять на работу API и внешних сервисов.

- Необходимо выключить после завершения атаки.

Альтернативные уровни защиты:

Если полный режим I’m Under Attack! слишком агрессивный, рассмотрите другие уровни безопасности.

-

High:

- Проверяет только подозрительный трафик.

- Показывает проверку посетителям с подозрительных IP.

- Меньшее влияние на легитимных пользователей.

-

Medium:

- Сбалансированная защита.

- Проверяет только очень подозрительные запросы.

- Подходит для ежедневного использования.

-

Low:

- Минимальные проверки.

- Блокирует только подтвержденные угрозы.

- Для сайтов с низким риском атак.

Настройка правил брандмауэра

Правильно настроенные правила брандмауэра являются важной составляющей защиты сайта от атак и нежелательного трафика. Благодаря инструментам CloudFlare, Вы можете создавать гибкие правила для блокировки вредоносных запросов, ограничения доступа к определенным ресурсам или разрешения доступа только доверенным пользователям.

Брандмауэр работает как фильтр между Вашим сайтом и посетителями, анализируя каждый запрос. Это позволяет выявлять и блокировать подозрительные действия, такие как попытки автоматизированного сбора данных, подбора паролей или чрезмерной нагрузки сервера. Настройка правил доступа не только помогает в борьбе с DDoS-атаками, но и обеспечивает дополнительную гибкость для управления трафиком.

Для создания правил доступа:

- Перейдите в Security ➔ WAF ➔ Custom rules.

- Нажмите Create rule.

- Настройте параметры:

- Rule name: название правила.

- Field: параметр фильтрации (IP address, Country, User Agent).

- Operator: условие срабатывания.

- Value: значение для фильтрации.

Дополнительные возможности правил:

- Блокировка по географическому признаку.

- Фильтрация по User Agent.

- Ограничение скорости запросов.

- Создание белых списков.

Как очистить кэш

При использовании CloudFlare кэширование будет происходить по умолчанию, поэтому после каждого обновления на сайте придется вручную чистить кэш. Если этого не сделать, определенное время пользователи будут видеть контент, который был изменен.

Чтобы очистить кэш, перейдите на вкладку Caching ➔ Configuration. Кнопка Custom Purge очистит кэш любого отдельного URL-адреса, кнопка Purge Everything уберет весь кэш на серверах Cloudflare, однако полная очистка временно увеличит количество запросов к серверу и сайт может замедлиться. Мы рекомендуем выбирать первый вариант.

Чтобы избежать неудобств для пользователей из-за устаревшего контента, рекомендуем регулярно очищать кэш при внесении изменений на сайт.

Если Вы часто обновляете информацию, рассмотрите возможность настройки автоматической очистки кэша или уменьшения времени жизни кэшированных данных в настройках CloudFlare. Это поможет сохранить баланс между скоростью загрузки сайта и актуальностью контента для посетителей.

[Would you like me to continue with the complete English translation now?]